Wireshark 网络分析器 v4.6.4 绿色便携中文版 64位

- 大小:128.4MB

- 分类:主页浏览

- 环境:Windows

- 更新:2026-02-26

热门排行

简介

Wireshark(网络过滤抓包工具)是一款免费开源的网络嗅探抓包工具,是世界上最流行的网络协议分析器,本次带来的是由作者haochj汉化的wireshark中文版下载,支持Windows XP,需要的朋友千万不要错过哦!

网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换,可以实时检测网络通讯数据,检测其抓取的网络通讯数据快照文件,通过图形界面浏览这些数据,可以查看网络通讯数据包中每一层的详细内容。此外它还拥有许多强大的特性:例如包含有强显示过滤器语言和查看TCP会话重构流的能力,支持上百种协议和媒体类型。

网盘里包含:3.6.23版 、4.4.2绿色与安装版和MAC版

PS:最新版仅支持64位及以上系统,x86系统选择3.6.23版本即可。软件自带中文语言安装完整自动识别中文。

注意:如果你选择中文的话,请选择合适的字体,具体在编辑->首选项设置->用户接口->字体中设置!

ps:双击运行“WiresharkPortable.exe”时,会自动出现“WinPcap“的安装界面,请先安装WinPcap,关闭就是Wireshark软件页面了!

使用目的

Wireshark中文版中文版使用目的

以下是一些使用Wireshark中文版目的的例子:

网络管理员使用Wireshark中文版来检测网络问题,网络安全工程师使用Wireshark中文版来检查资讯安全相关问题,开发者使用Wireshark中文版来为新的通讯协定除错,普通使用者使用Wireshark中文版来学习网络协定的相关知识。当然,有的人也会“居心叵测”的用它来寻找一些敏感信息……

Wireshark中文版不是入侵侦测系统(Intrusion Detection System,IDS)。对于网络上的异常流量行为,Wireshark中文版不会产生警示或是任何提示。然而,仔细分析Wireshark中文版撷取的封包能够帮助使用者对于网络行为有更清楚的了解。Wireshark中文版不会对网络封包产生内容的修改,它只会反映出目前流通的封包资讯。 Wireshark中文版本身也不会送出封包至网络上。

软件说明

Wireshark抓包示例

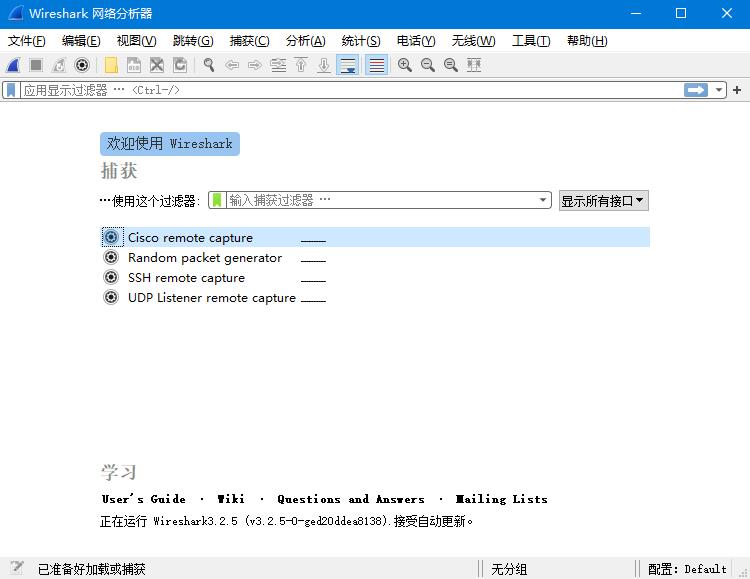

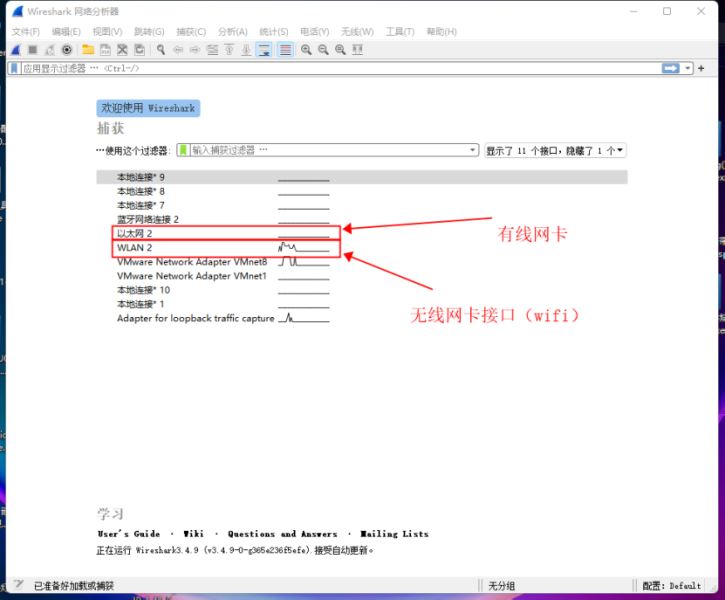

1、下载并且安装好Wireshark后打开软件(本文以Wireshark Version 3.4.9 介绍)打开后我们可以看到,Wireshark可以自动识别出电脑上面的网卡(包括虚拟网卡),这里我们双击我们需要抓包的网卡。

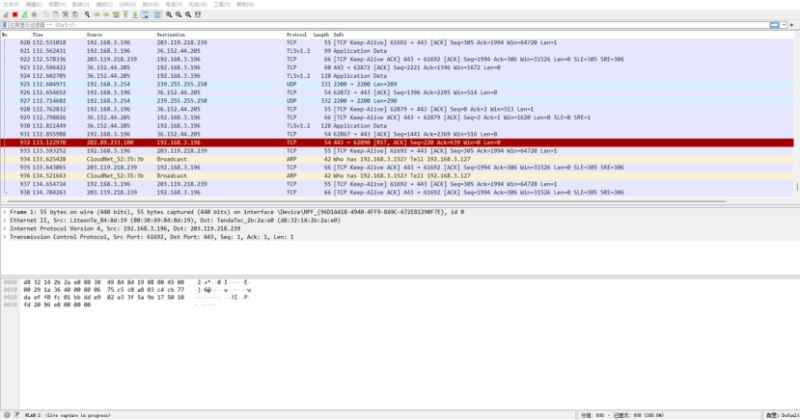

2、双击进入此界面后,Wireshark已经自动开始了抓包过程,如果网卡在与其他网络设备通讯,我们就能看到如下图所示的各种网络协议报文。

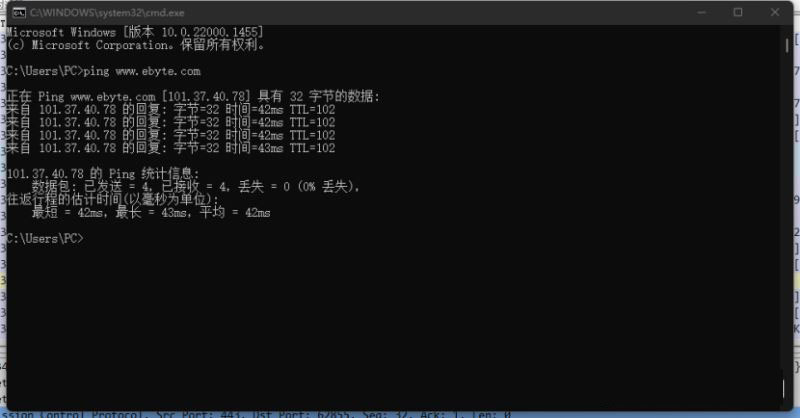

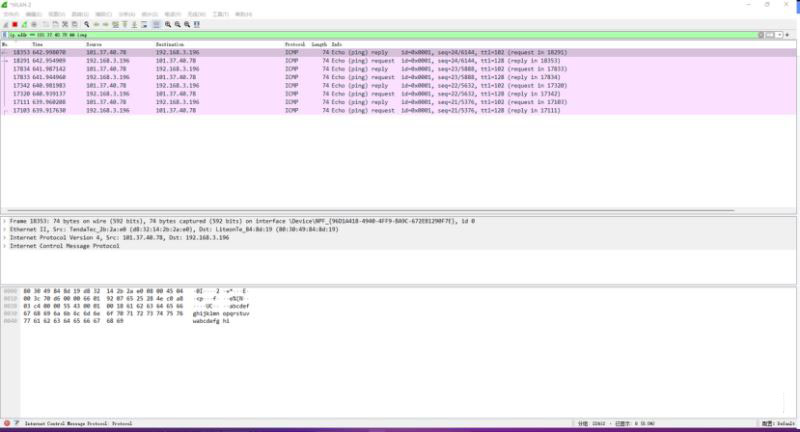

3、ping www.ebyte.com

4、由于Wireshark抓取的是网卡物理层的数据,所以所有通过该网卡收发的数据都会被Wireshark抓取,这就让我们从海量数据中找到我们需要关注的网络包就如同大海捞针,但是Wireshark提供了强大的数据包过滤功能,我们就能比较轻松地找到对应的包。比如上面我已经ping了我司官网,现在Wireshark已经抓取了两万多条报文,只要通过在过滤器输入”ip.addr == 101.37.40.78 && icmp“就能找到对应的报文。

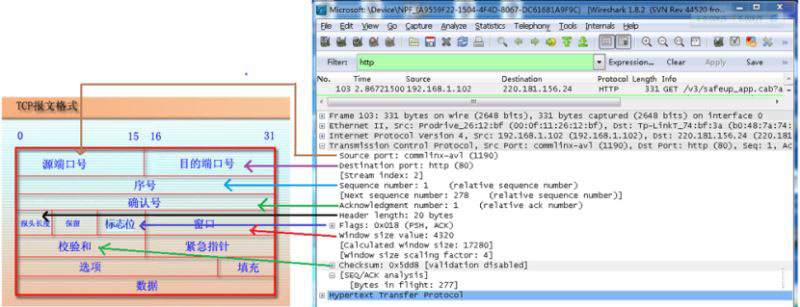

TCP报文抓包分析示例

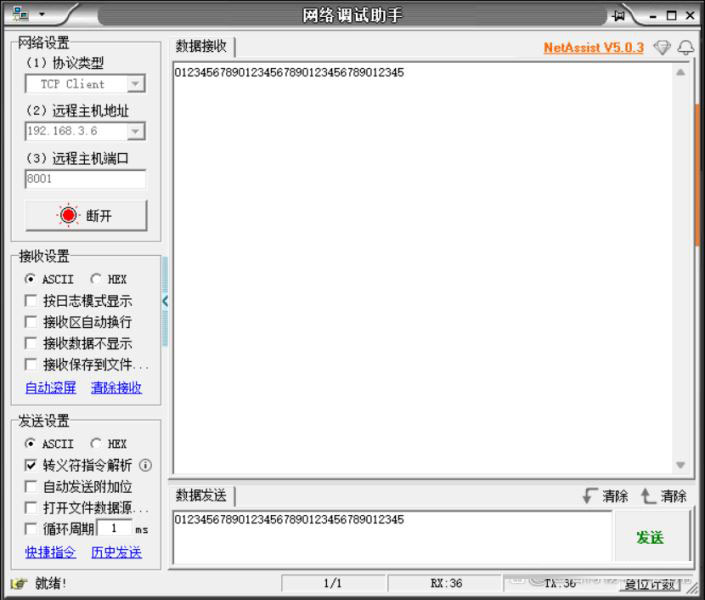

1、开启Wireshark的抓包功能后,通过电脑连接到本地搭建的回显服务器,电脑上面的客服端发送了一段数据到服务器,服务器回传到电脑上的客户端。

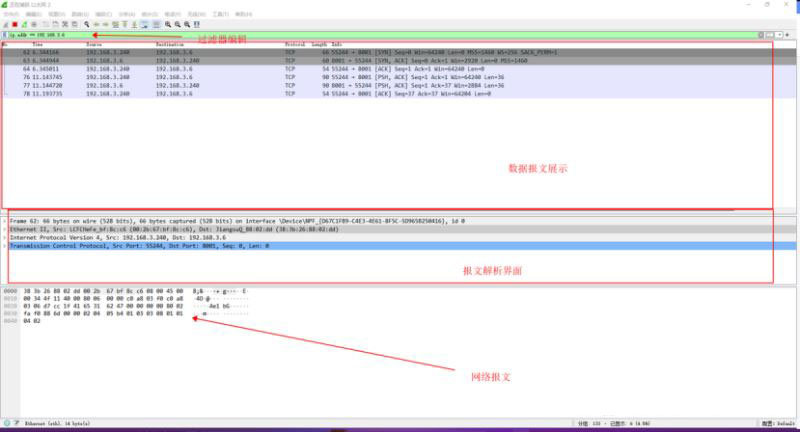

2、此时我们在Wireshark的过滤栏中输入“ip.addr == 192.168.3.6”就能过滤出网络报文中基于IP协议簇,且IP地址(源地址或目标地址)为192.168.3.6的网络报文。如下图所示:

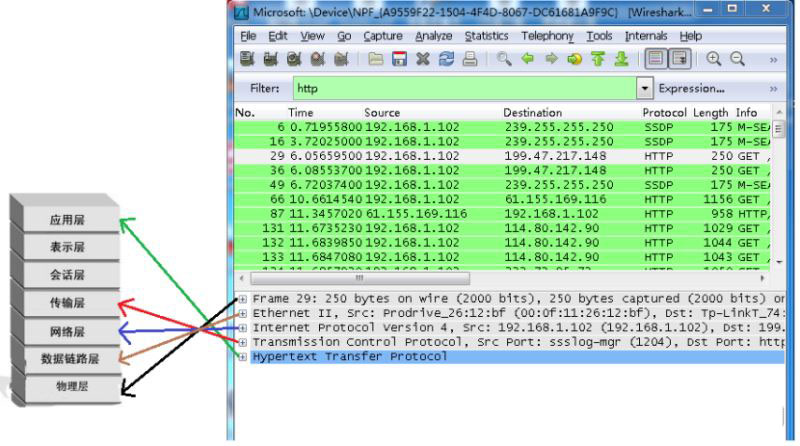

Wireshark在封包展示界面中根据网络协议模型,展示出了各层协议的重要信息如下图所示:

Frame:表示物理层

Ethernet II :数据链路层信息,包括源主机MAC,目标主机MAC与协议类型如IPV4(0x0800)

Internet Protocol Version 4:IP协议帧信息,包括源主机IP地址,目标主机IP地址等

Transmission Control Protocol:TCP协议相关信息,包括源端口与目标端口号,接收窗口大小等

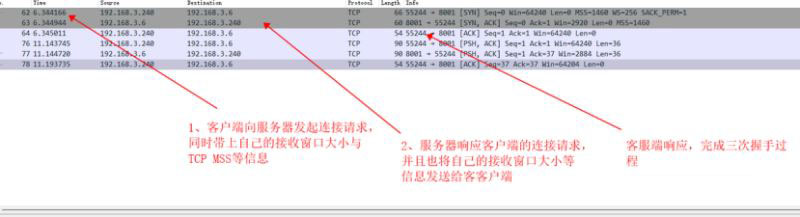

3、TCP握手过程

Wireshark常用过滤器设置

1、Wireshark中的逻辑运算符

1.1比较运算符如:== (等于)、!=(不等于) 、>(大于) 、<(小于) 、>=(大于等于) 、<=(小于等于)

ip.src == 192.168.3.6 过滤源主机IP地址或者目标主机IP地址为192.168.3.6的报文

1.2逻辑运算符如:&&(与)、||(或)、!(非)

ip.src == 192.168.3.6 && && tcp.srcport == 8001,则只显示报文源主机地址为192.168.3.6且源端口为为8001的报文

2、协议过滤

根据网络协议过滤报文,即在抓包过滤框中输入协议相关字段即可,包括”TCP”,”UDP””HTTP””ICMP”等。

3、MAC地址过滤

eth.addr == 38:3b:26:88:02:dd 过滤源主机MAC地址或者目标主机MAC地址为38:3b:26:88:02:dd的报文

eth.src== 38:3b:26:88:02:dd 过滤源主机MAC地址为38:3b:26:88:02:dd的报文

4、ip地址过滤

Ip.addr == 192.168.3.6 过滤源主机IP地址或者目标主机IP地址为192.168.3.6的报文

Ip.src== 192.168.3.6 过滤源主机IP地址为192.168.3.6的报文

ip.dst == 192.168.3.240 过滤目标主机IP地址为192.168.3.240的报文

5、端口过滤

tcp.port==80 过滤基于TCP协议且目标端口号或源端口号为80的报文

udp.srcport == 8001 过滤基于UDP协议且端口号为8001的报文

tcp.dstport == 8001 过滤基于TCP协议且目标端口号为8001的报文

6、Http模式过滤

http.request.method=="GET", 过滤基于http协议且http请求方式为”GET”的报文

工作流程

1.确定Wireshark中文版的位置

如果没有一个正确的位置,启动Wireshark中文版后会花费很长的时间捕获一些与自己无关的数据。

2.选择捕获接口

一般都是选择连接到Internet网络的接口,这样才可以捕获到与网络相关的数据。否则,捕获到的其它数据对自己也没有任何帮助。

3.使用捕获过滤器

通过在Wireshark中文版设置捕获过滤器,可以避免产生过大的捕获文件。这样用户在分析数据时,也不会受其它数据干扰。而且,还可以为用户节约大量的时间。

4.使用显示过滤器

通常使用捕获过滤器过滤后的数据,往往还是很复杂。为了使过滤的数据包再更细致,此时使用显示过滤器进行过滤。

5.使用着色规则

通常使用显示过滤器过滤后的数据,都是有用的数据包。如果想更加突出的显示某个会话,可以使用着色规则高亮显示。

6.构建图表

如果用户想要更明显的看出一个网络中数据的变化情况,使用图表的形式可以很方便的展现数据分布情况。

7.重组数据

Wireshark中文版的重组功能,可以重组一个会话中不同数据包的信息,或者是一个重组一个完整的图片或文件。由于传输的文件往往较大,所以信息分布在多个数据包中。为了能够查看到整个图片或文件,这时候就需要使用重组数据的方法来实现。

软件特色

Wireshark捕获工具具有许多强大的功能。

包括丰富的显示过滤器语言和查看TCP会话重建流的功能。

它还支持数百种协议和媒体类型。

有一个称为tethereal的命令行版本,类似于tcpdump(Linux上的网络协议分析工具)。

过去,网络数据包分析软件要么非常昂贵,要么专门为使用而设计。

随着Ethereal的出现,一切都发生了变化。

在GNU GPL通用许可的保护下,您可以免费获得该软件及其代码,并有权修改和自定义源代码。 Ethereal是世界上使用最广泛的网络数据包分析软件之一。

功能介绍

1、软件提供了强显示过滤器语言。

2、软件提供了查看tcp会话重构流的功能。

3、软件支持上百种协议和媒体类型。

4、拥有一个类似tcpdump的名为tethereal的的命令行版本。

5、拥有针对其原始码修改及客制化的权利。

使用说明

1、确定Wireshark的位置,如果没有一个正确的位置,启动Wireshark后会花费很长的时间捕获一些与自己无关的数据。

2、选择捕获接口,一般都是选择连接到Internet网络的接口,这样才可以捕获到与网络相关的数据。否则,捕获到的其它数据对自己也没有任何帮助。

3、使用捕获过滤器,通过设置捕获过滤器,可以避免产生过大的捕获文件。这样用户在分析数据时,也不会受其它数据干扰。而且,还可以为用户节约大量的时间。

4、使用显示过滤器,通常使用捕获过滤器过滤后的数据,往往还是很复杂。为了使过滤的数据包再更细致,此时使用显示过滤器进行过滤。

5、使用着色规则,通常使用显示过滤器过滤后的数据,都是有用的数据包。如果想更加突出的显示某个会话,可以使用着色规则高亮显示。

6、构建图表,如果用户想要更明显的看出一个网络中数据的变化情况,使用图表的形式可以很方便的展现数据分布情况。

7、重组数据.Wireshark的重组功能,可以重组一个会话中不同数据包的信息,或者是一个重组一个完整的图片或文件。由于传输的文件往往较大,所以信息分布在多个数据包中。为了能够查看到整个图片或文件,这时候就需要使用重组数据的方法来实现。

更新日志

v4.6.4

Bug修复

wnpa-sec-2026-05USB HID析像管内存耗尽。第20972期。CVE-2026-3201。

wnpa-sec-2026-06NTS-KE剥离器崩溃。第21000期CVE-2026-3202。

wnpa-sec-2026-07RF 4CE剖面解剖器崩溃。第21009期CVE-2026-3203。

已修复以下错误:

如果Npcap配置了“Restrict Npcap driver's Access to Administrators only”Issue 20828(仅限管理员访问Npcap驱动程序),则Wireshark无法启动。

signature_algorithms中未报告PQC签名算法。第20953期

发送空格字符时出现意外的JA4 ALPN值。第20966期

专家信息似乎有二次性能(越来越慢)问题20970。

无法解码IKEv2 EMERGENCY_CALL_NUMBERS Notify负载。第20974期

当输出格式(-F)设置为blf时,TShark和editcap因分段错误而失败。第20976期

Fuzz作业崩溃:fuzz-2026-02-01-12944805400.pcap [Zigbee Direct Tunnel Zigbee NWK PDU空哈希表]问题20977。

Wiretap写入pcapng自定义选项的字符串值无效。第20978期

输出状态(GoodOutputB)字段中的RDM状态在Art-Net PollReply解析器中解码错误。第20980期

窃听写入无效的pcapng达尔文选项块。第20991期。

由于TYPE_VARLEN(MaxLen)问题21001的预期不正确,TDS分析程序在RPC DATENTYPE(0x28)上取消验证。

只有第一个HTTP POST在SOCKS中被解析为“Decode As”。第21006期

TShark:管道中生成的伪“解析器错误”消息,其中tshark之后的内容在阅读其所有输入之前退出。第21011期

TS 29.212中的新Diameter RAT类型未解码。第21012期。

触发HE基本帧上的格式错误的数据包错误。第21032期。

chrome下载

chrome下载 知乎下载

知乎下载 Kimi下载

Kimi下载 微信下载

微信下载 天猫下载

天猫下载 百度地图下载

百度地图下载 携程下载

携程下载 QQ音乐下载

QQ音乐下载