Windows server 2019如何修改远程桌面登录端口(图文教程)

作者:火山引擎-技术服务

所有的Windows server(不光是Windows server 2019)远程桌面登录端口都是3389,IP相当于现实中的门牌号码,3389端口相当于其中一个窗口,在网络中黑客可以利用漏洞和相关工具暴力破解。为了提高Windows操作系统的安全性,需要对默认远程登录端口3389进行修改,修改 Windows 默认远程桌面协议(RDP)端口 3389 是提升系统安全性的重要措施。

为什么要修改默认端口3389

修改 Windows 默认远程桌面协议(RDP)端口 3389 是提升系统安全性的重要措施,主要原因如下:

1. 规避自动化攻击(核心原因)

- 大规模扫描攻击:黑客利用自动化工具(如僵尸网络)持续扫描互联网上开放 3389 端口的设备,尝试暴力破解或利用已知漏洞入侵。

- 降低暴露风险:修改端口后,系统从“被扫描目标池”中消失,攻击者无法通过默认端口直接定位目标,大幅降低被自动化工具攻击的概率。

2. 减少暴力破解攻击

- 针对性攻击成本增加:黑客需额外扫描 6.5 万个端口 才能发现新的 RDP 端口,显著提高攻击成本。

- 绕过弱密码风险:即使管理员账户密码较弱,攻击者因无法快速定位端口而难以发起有效攻击。

3. 规避已知漏洞利用

- 规避 0day/未修补漏洞:历史上 RDP 协议多次曝出高危漏洞(如 BlueKeep、DejaBlue)。修改端口可避免攻击者直接利用漏洞攻击默认端口。

4. 符合安全合规要求

- 等保/合规标准:许多安全规范(如 ISO 27001、NIST)明确要求禁用或修改默认服务端口。

- 审计要求:修改默认端口是安全审计中的基础加固项。

5. 隐藏服务指纹(有限防护)

- 混淆服务识别:攻击者无法通过端口号直接识别服务类型(例如:端口

63487可能是 RDP,也可能是其他应用)。

端口修改

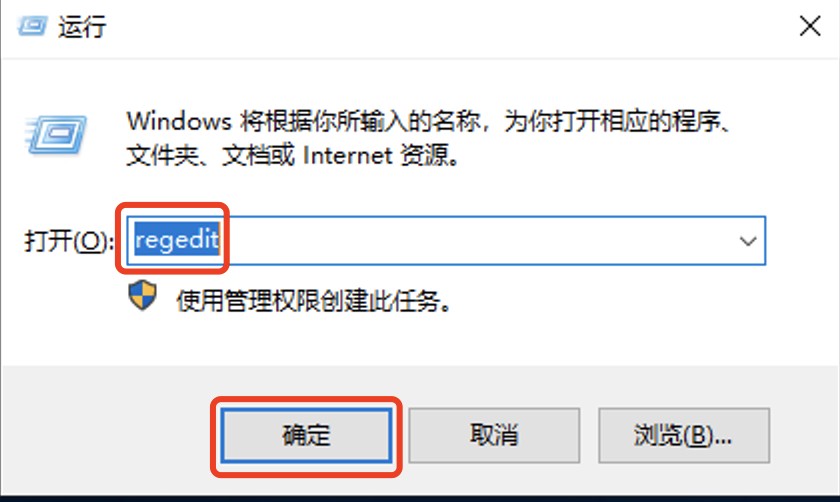

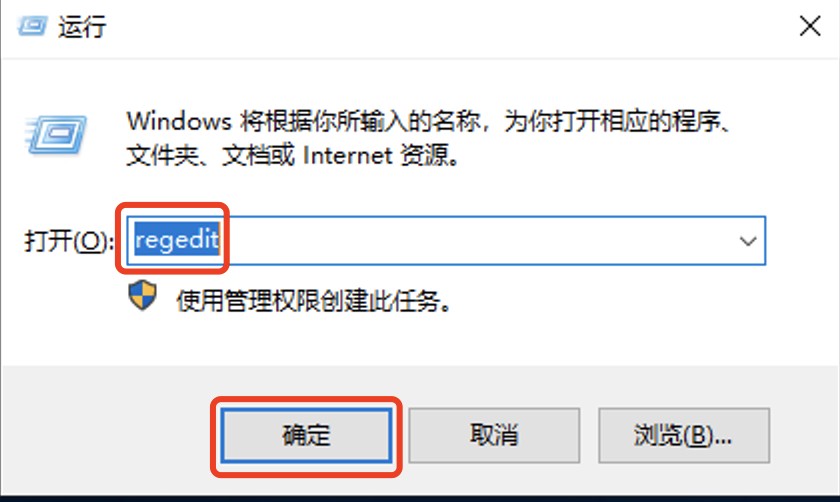

通过win+r 进入注册表

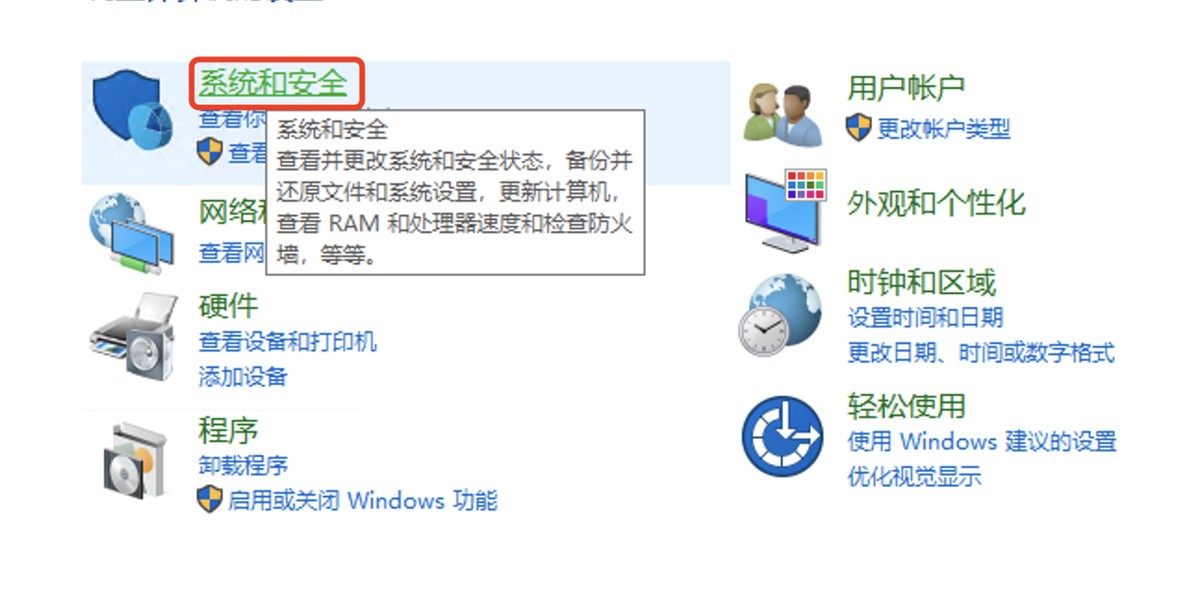

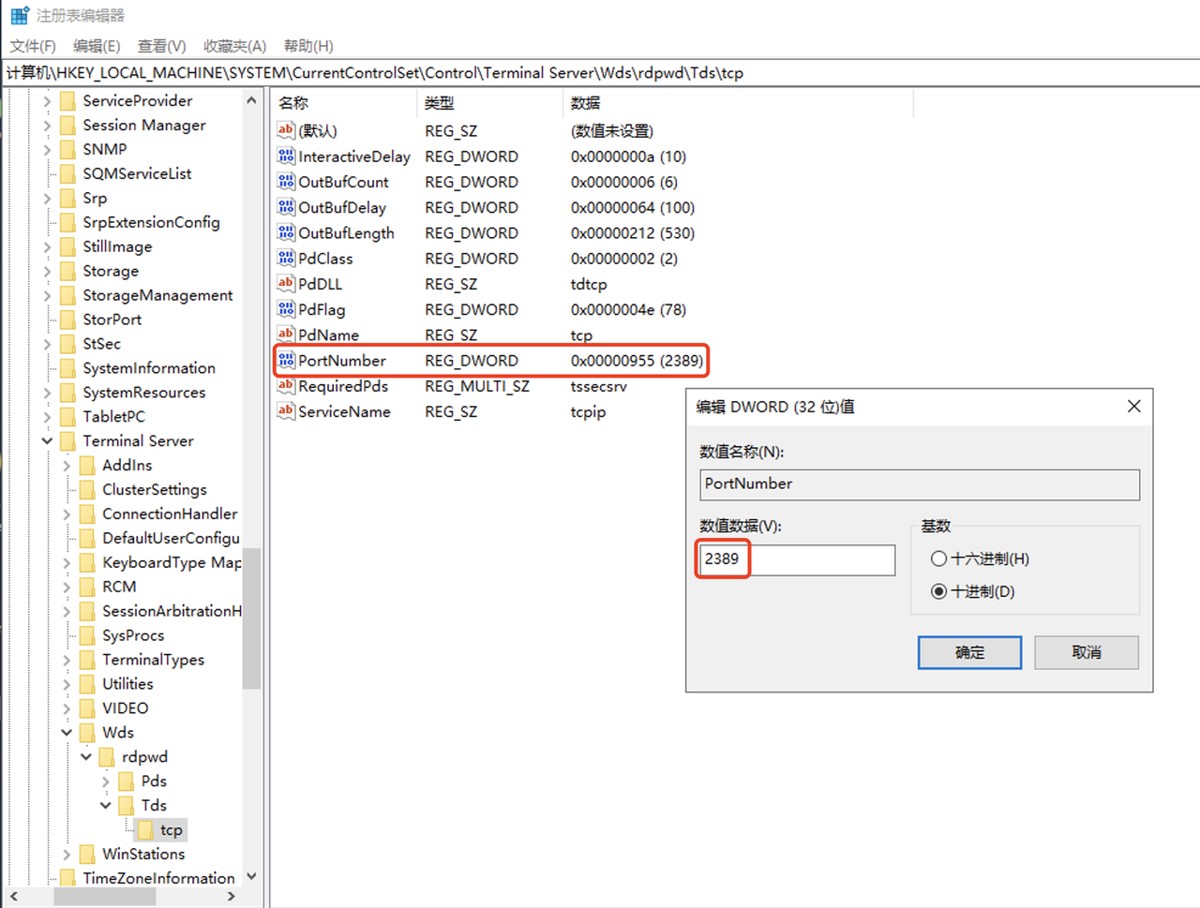

打开注册表 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp\PortNumber 基数选择“十进制”,数值数据填入自定义的端口号,本文以“2389”为例,如图所示:

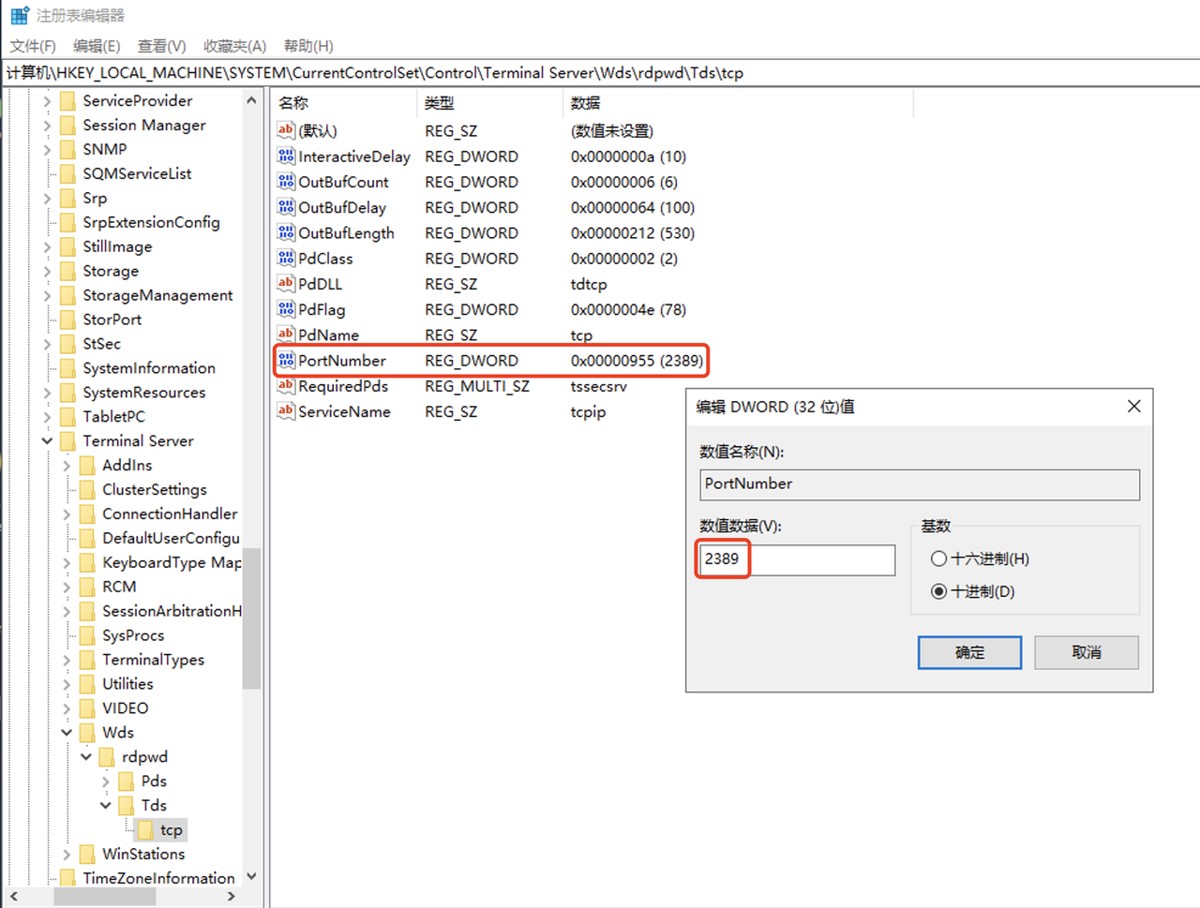

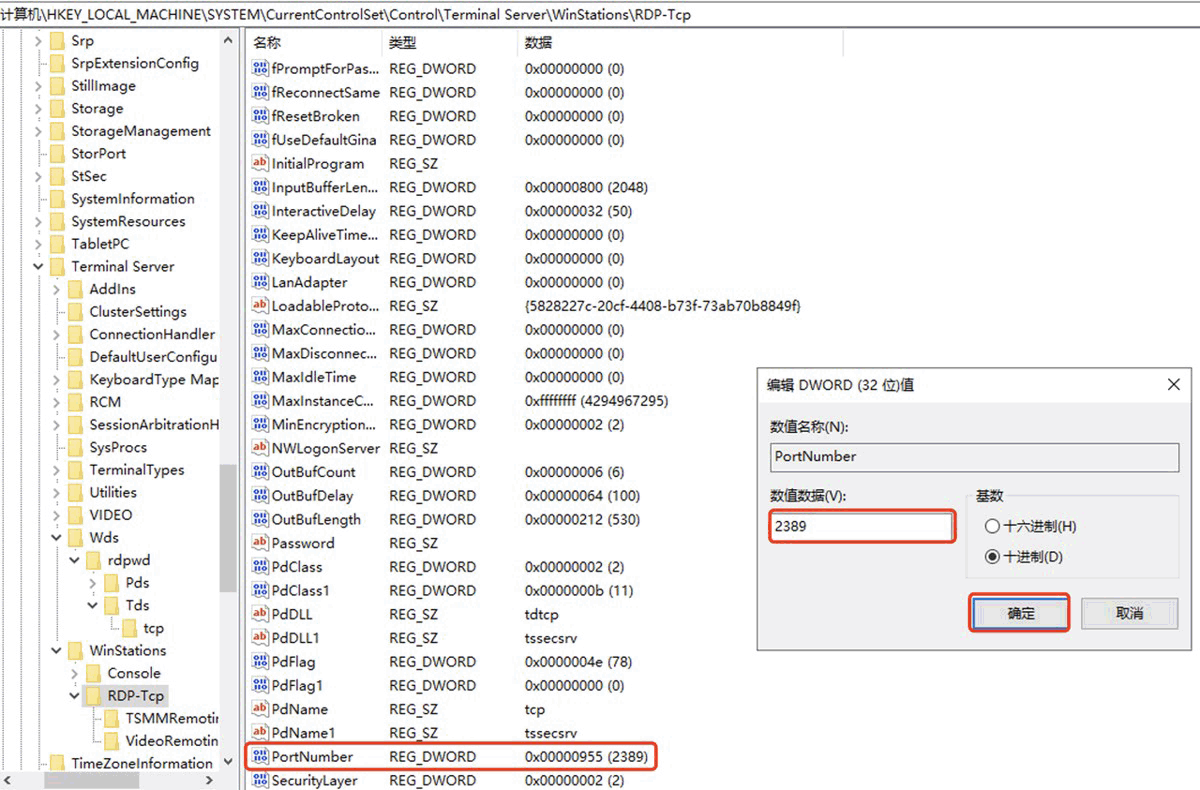

打开注册表 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\PortNumber 基数选择“十进制”,数值数据填入自定义的端口号,本文以“2389”为例,如图所示:

打开注册表\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\SharedAccess\Defaults\FirewallPolicy\FirewallRules,分别查找:RemoteDesktop-UserMode-In-TCP;RemoteDesktop-UserMode-In-UDP,分别修改Lport=2389。

修改RemoteDesktop-UserMode-In-TCP,如图所示:

修改RemoteDesktop-UserMode-In-UDP,如图所示:

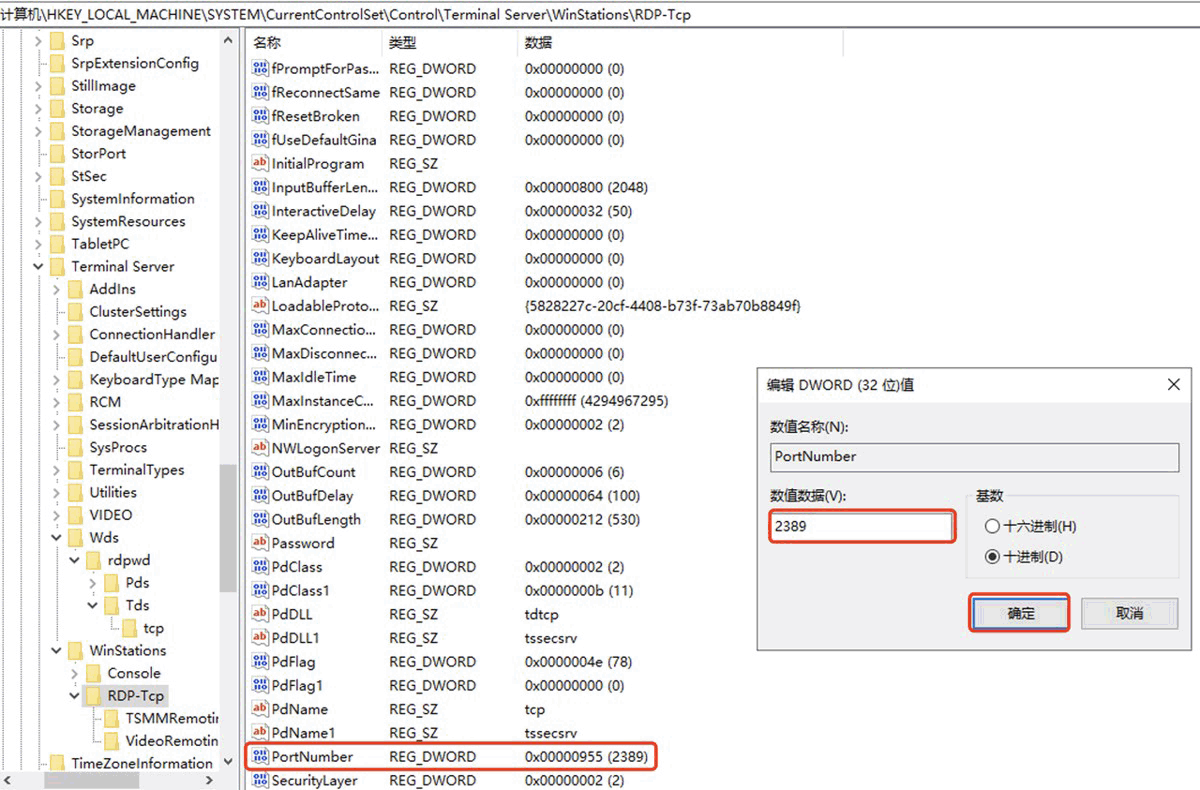

防火墙修改

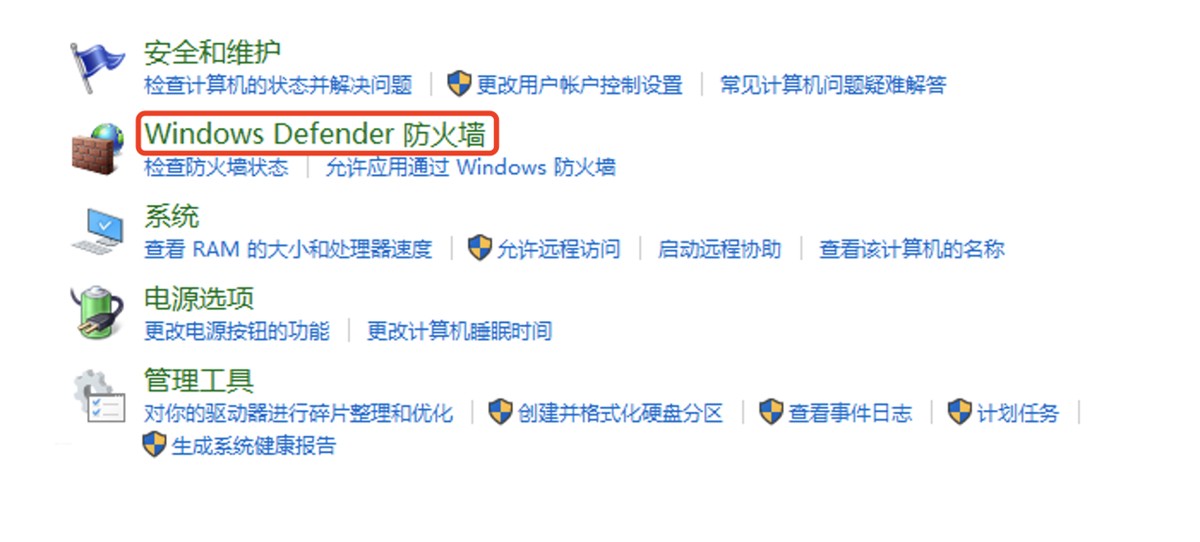

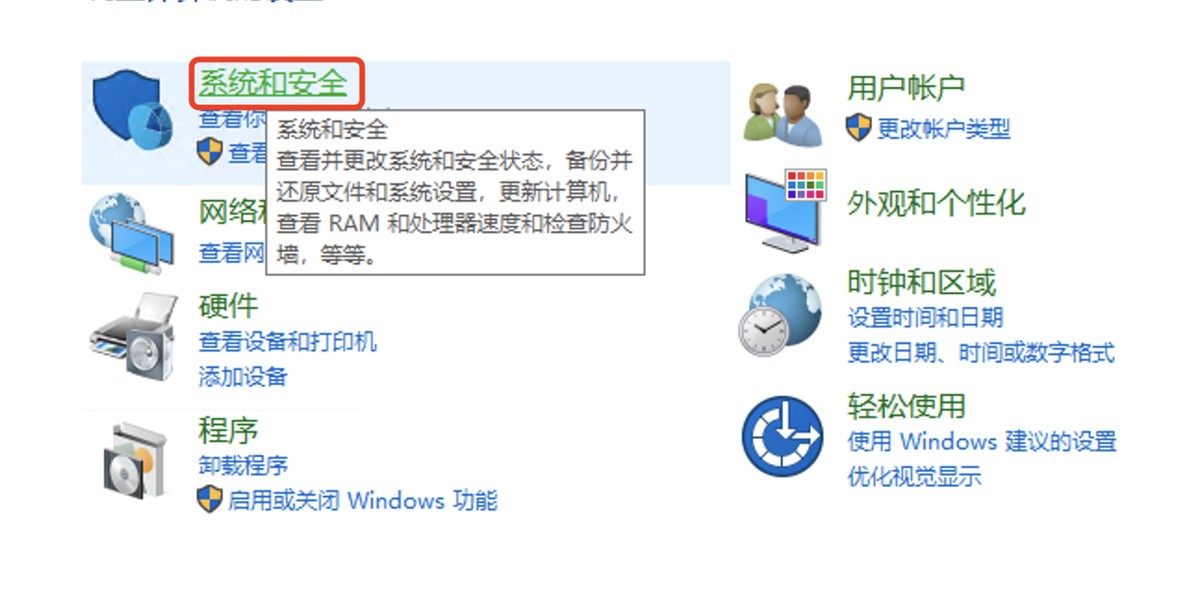

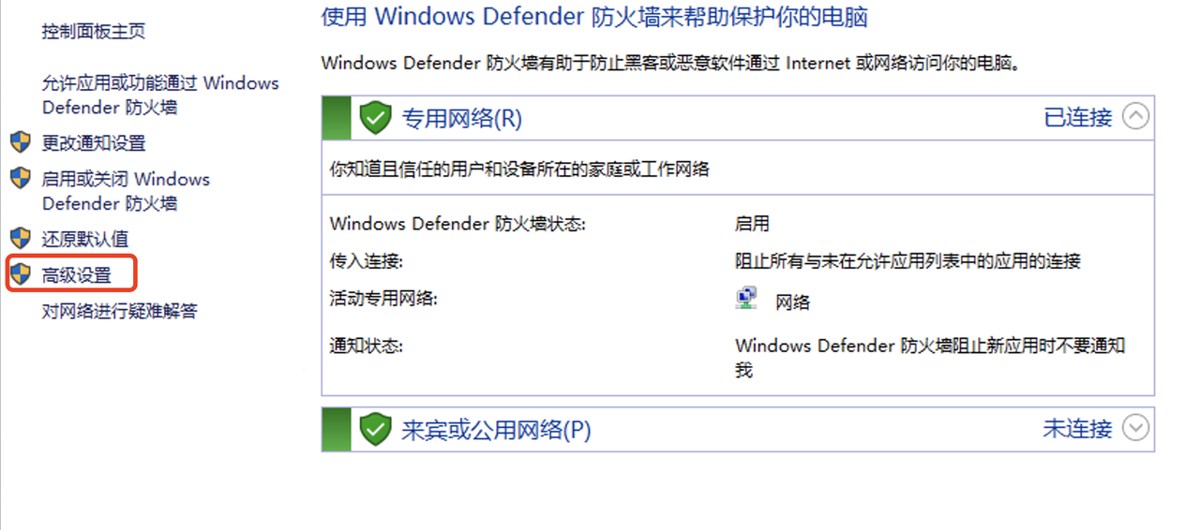

打开控制面板,点击“系统和安全”

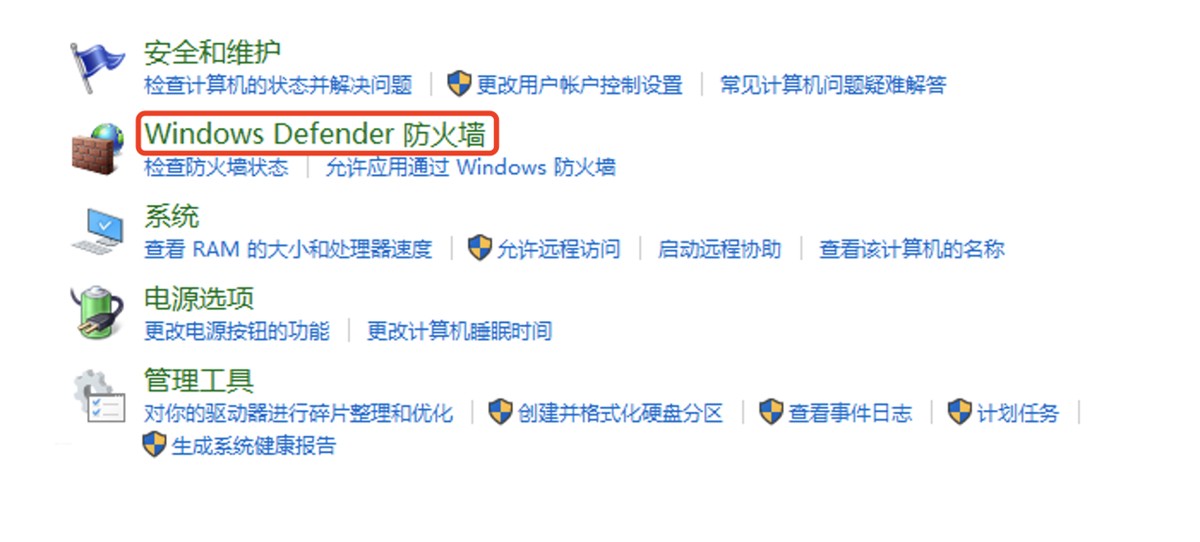

点击“Windows Defender 防火墙”

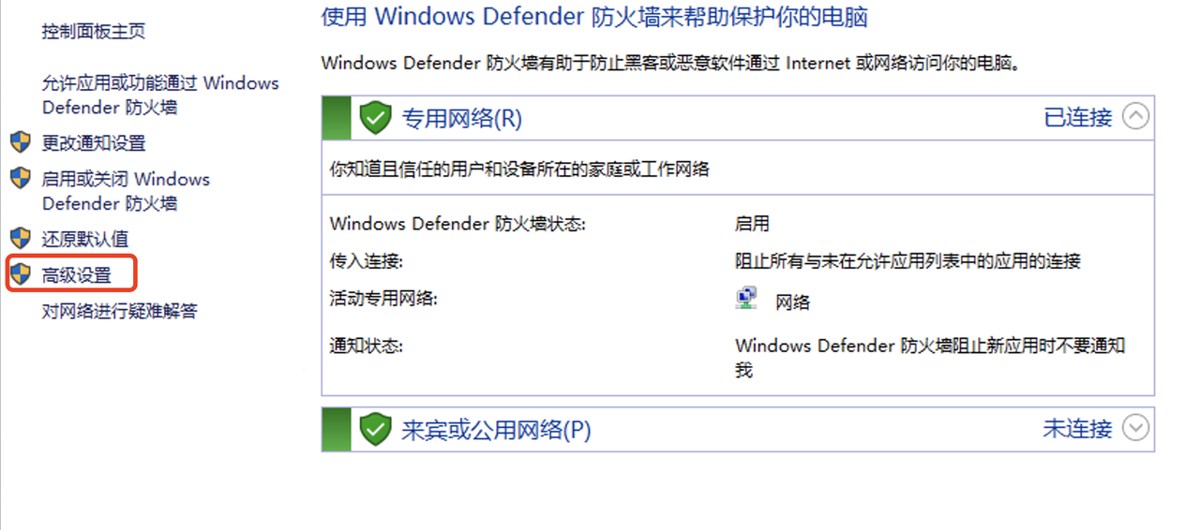

点击“高级设置”

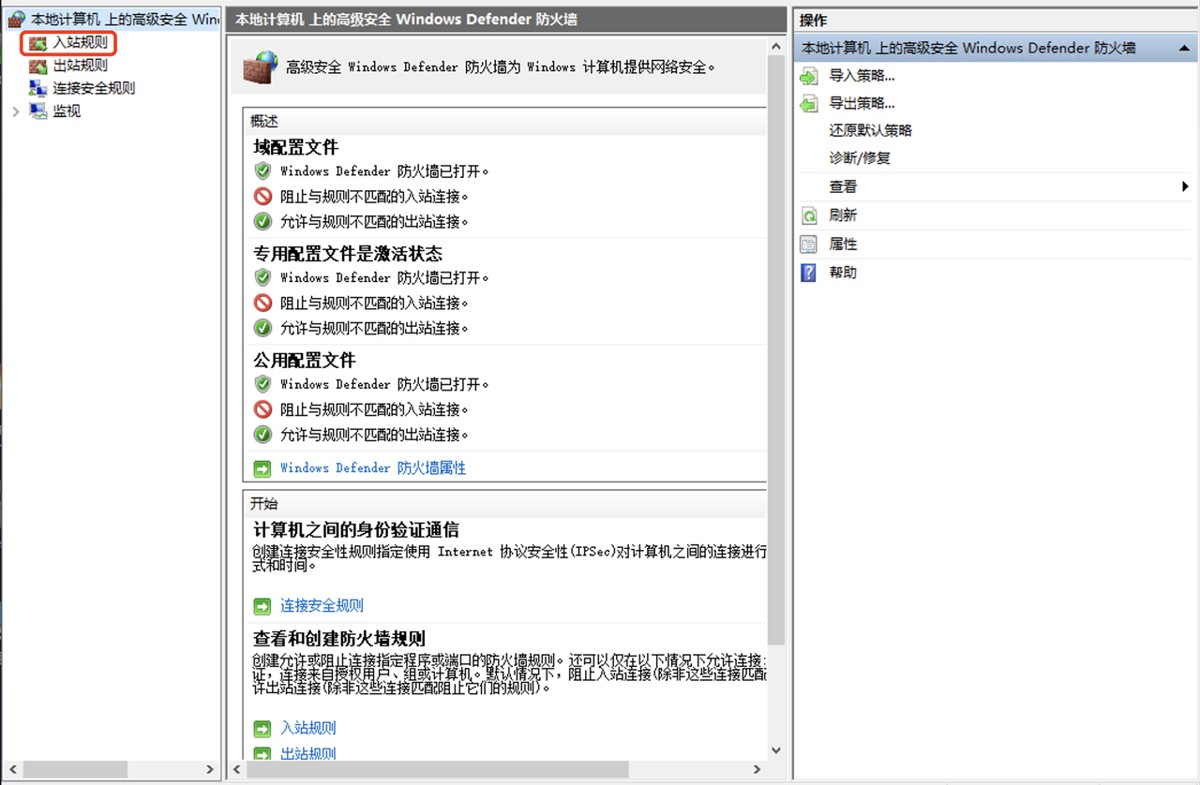

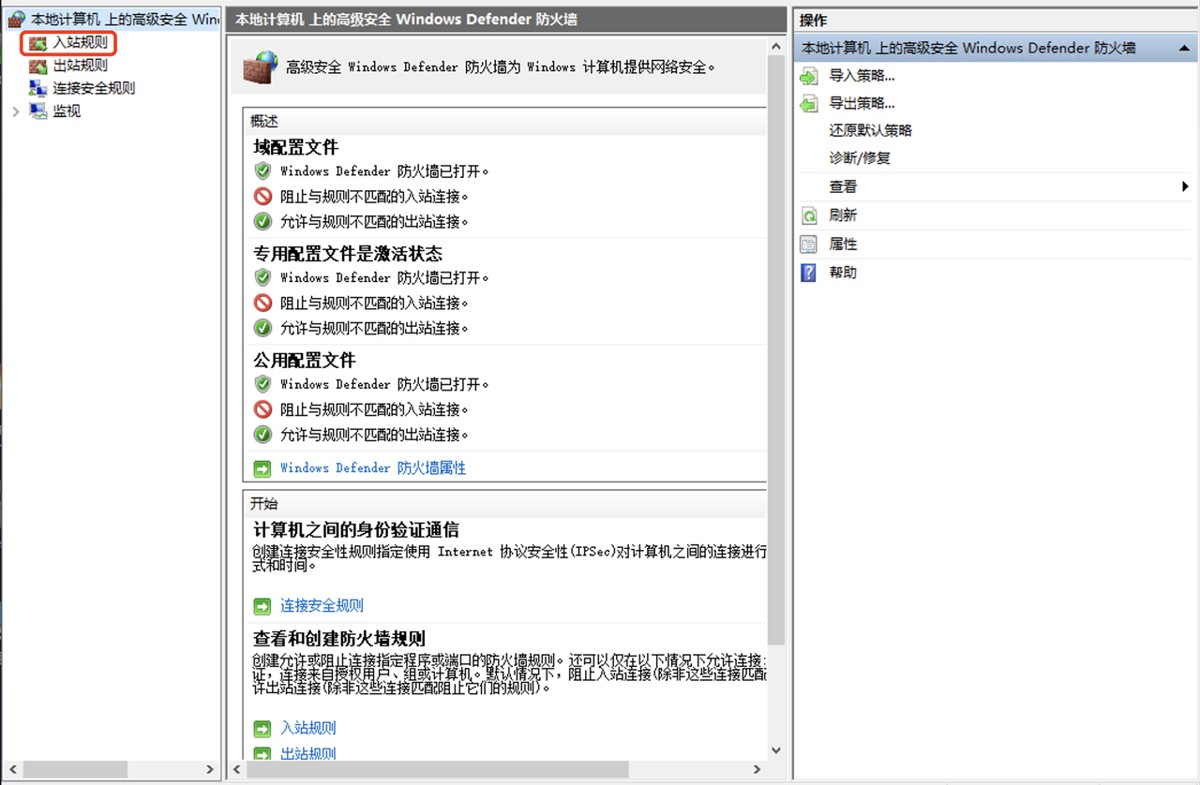

点击“入站规则”

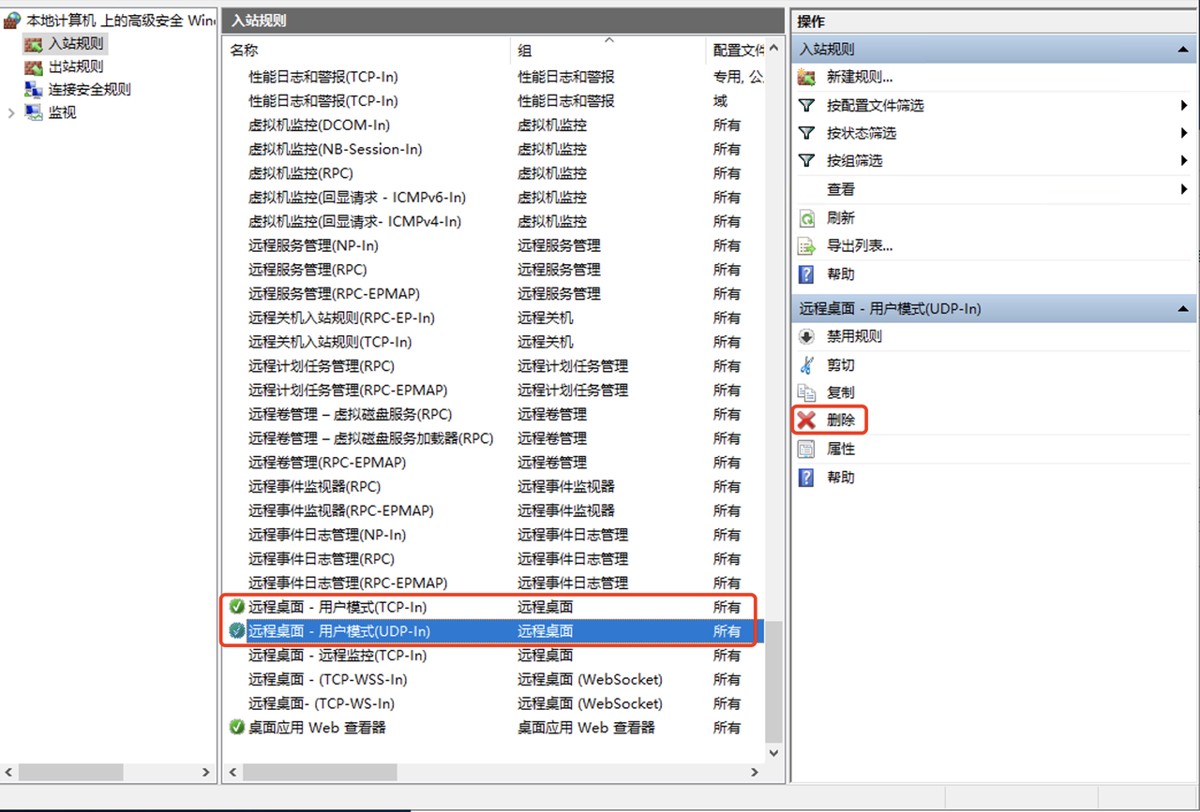

在入站规则中找到:远程桌面 - 用户模式(TCP-In);远程桌面 - 用户模式(UDP-In) 注意:系统是远程登录,删除其中的策略会导致远程连接断开,建议在云控制台VNC操作 分别删除这两项策略,此处演示“UDP-In”删除,选中“远程桌面 - 用户模式(UDP-In)”,点击“删除”。“远程桌面 - 用户模式(TCP-In)”删除同理,如图所示:

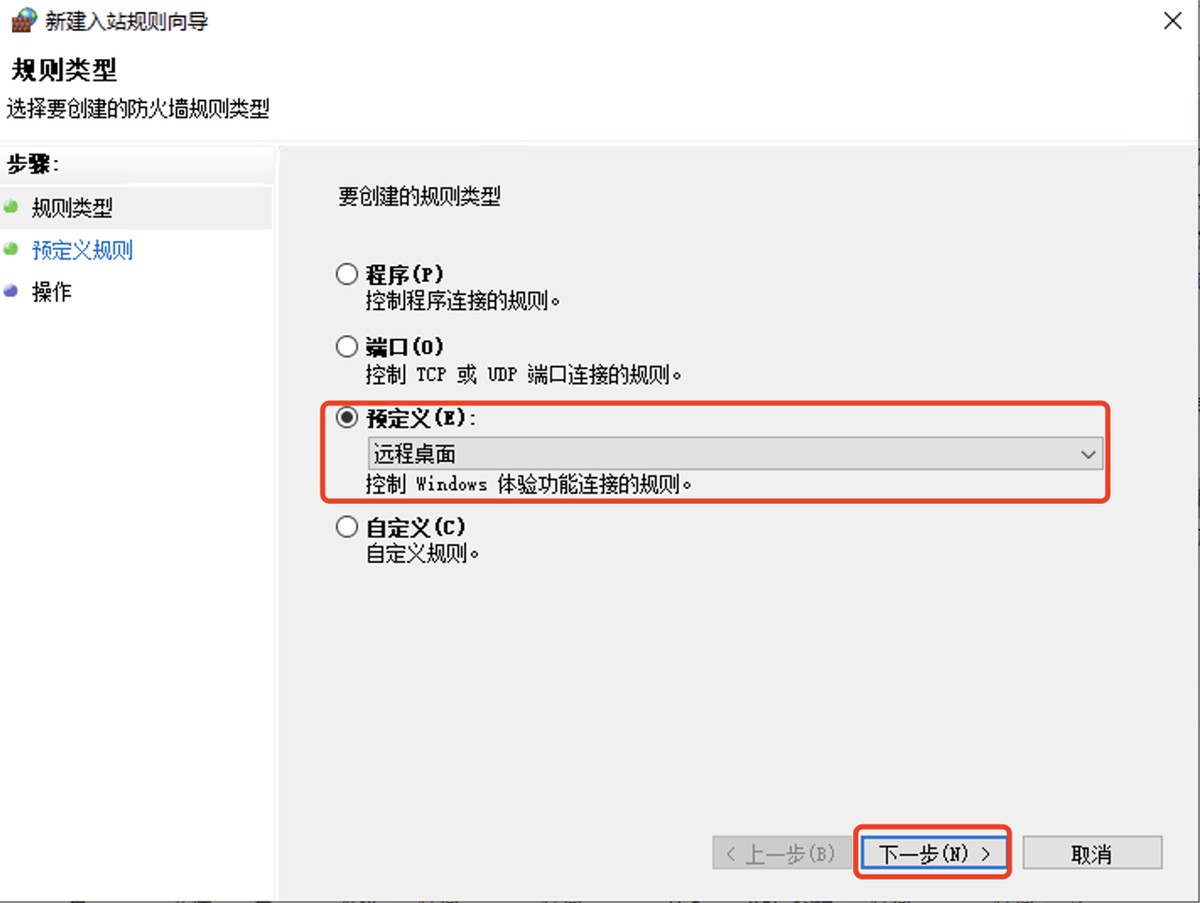

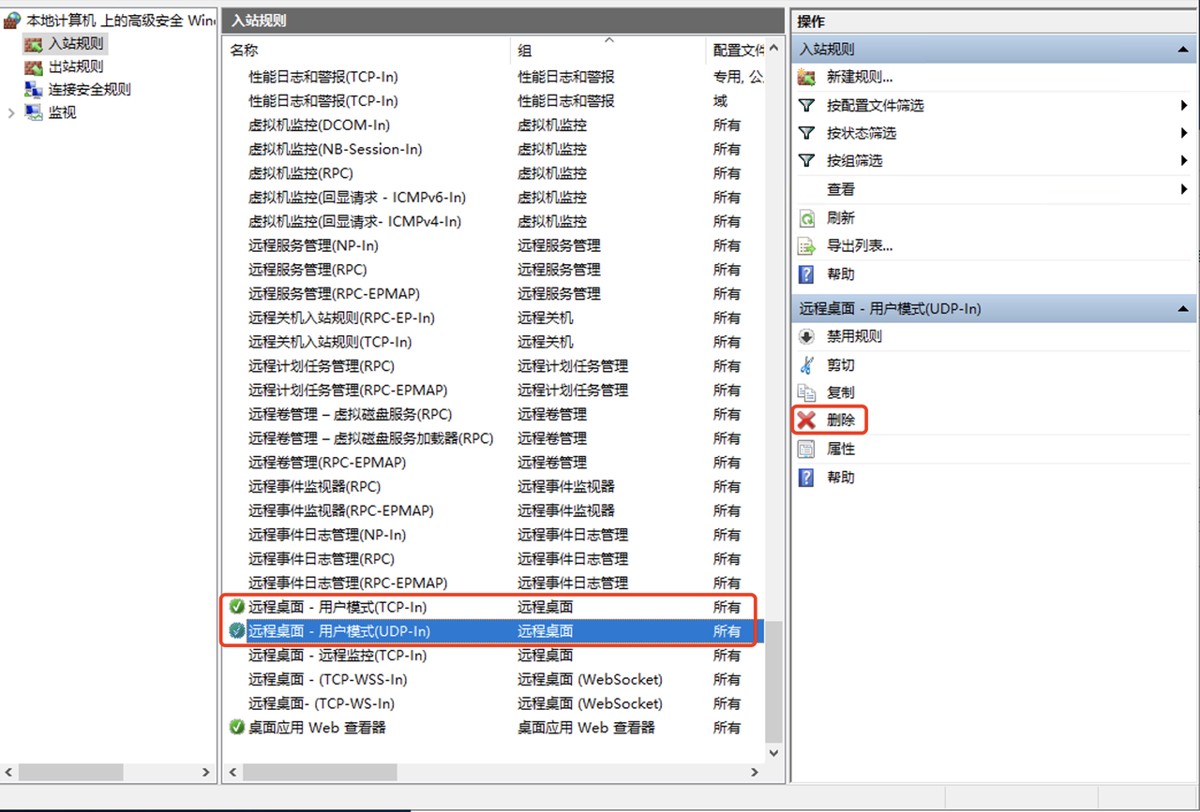

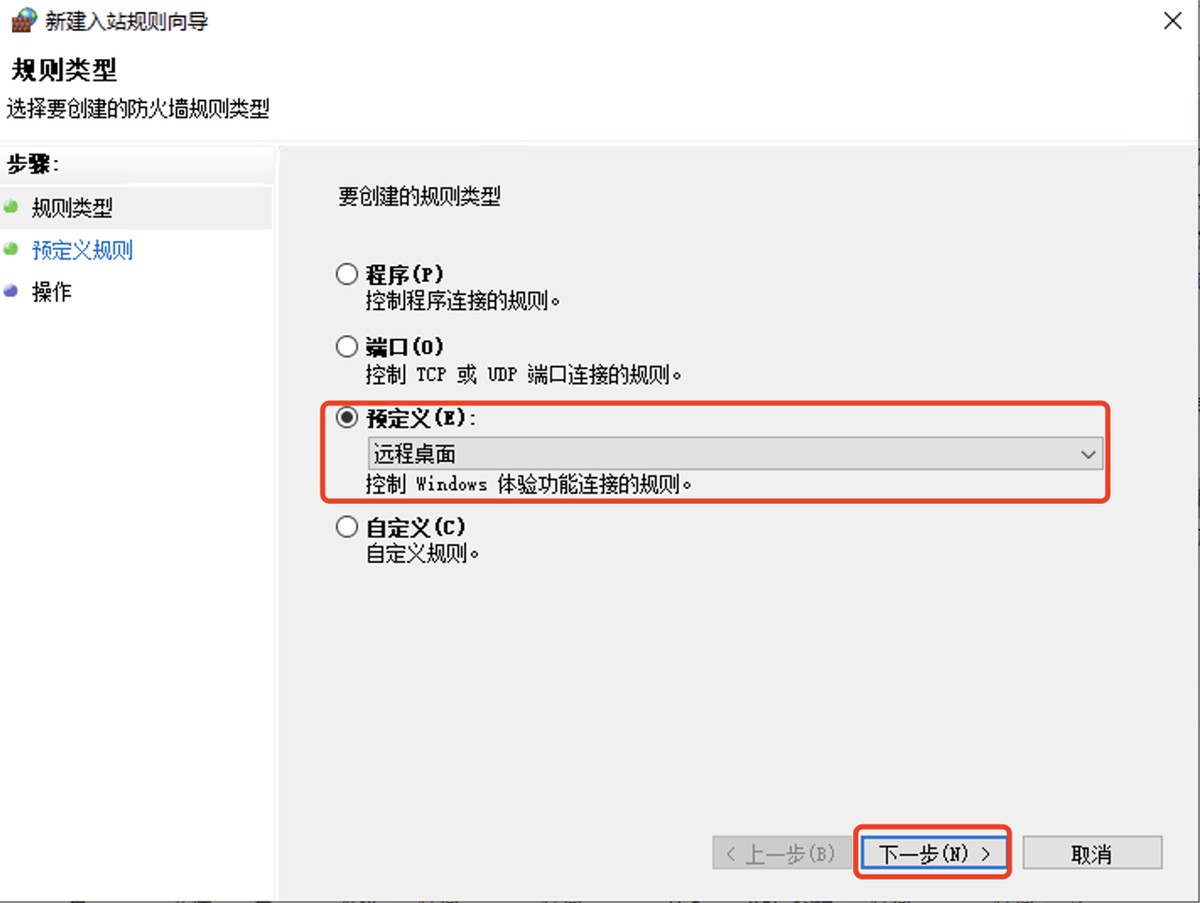

点击右上角“新建规则”---> 点击“预设定”---> 选择“远程桌面”---> 点击“下一步”如图所示:

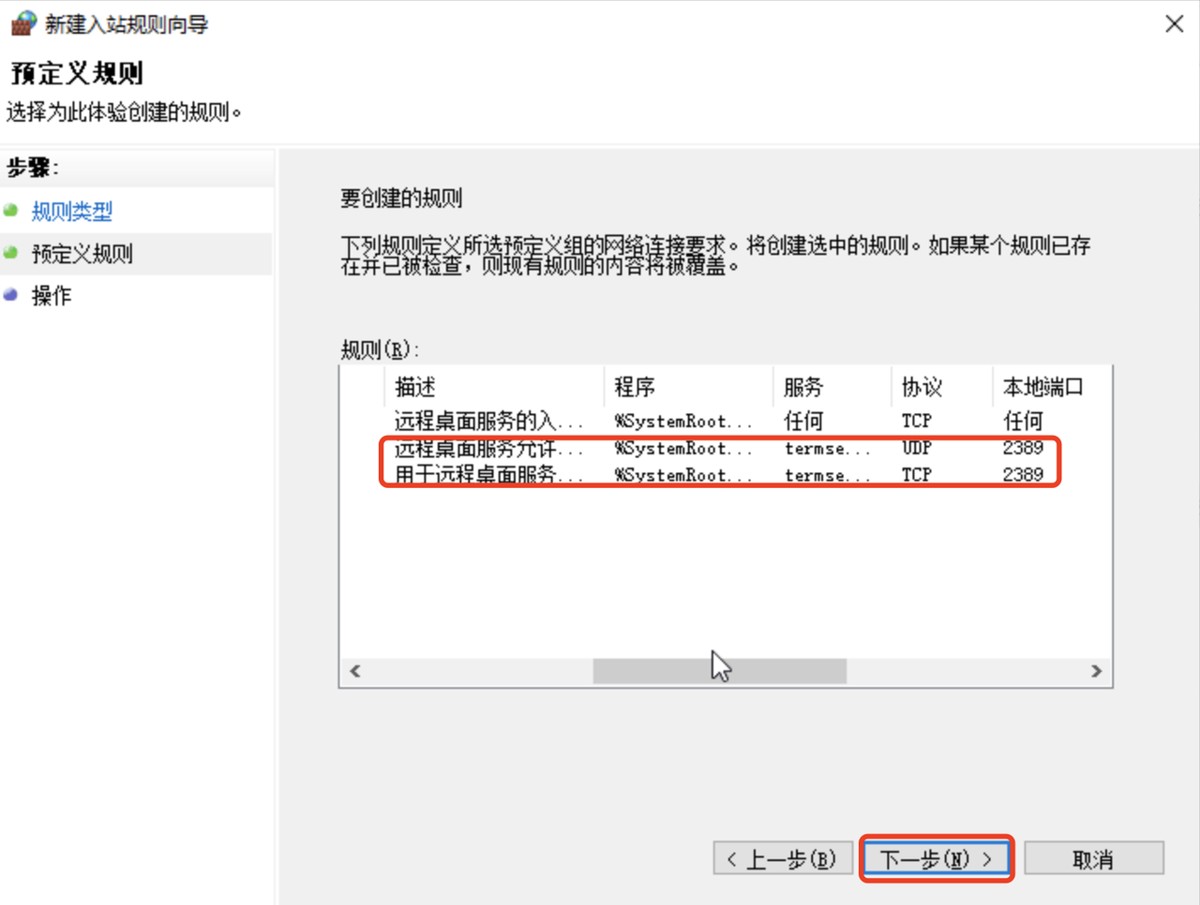

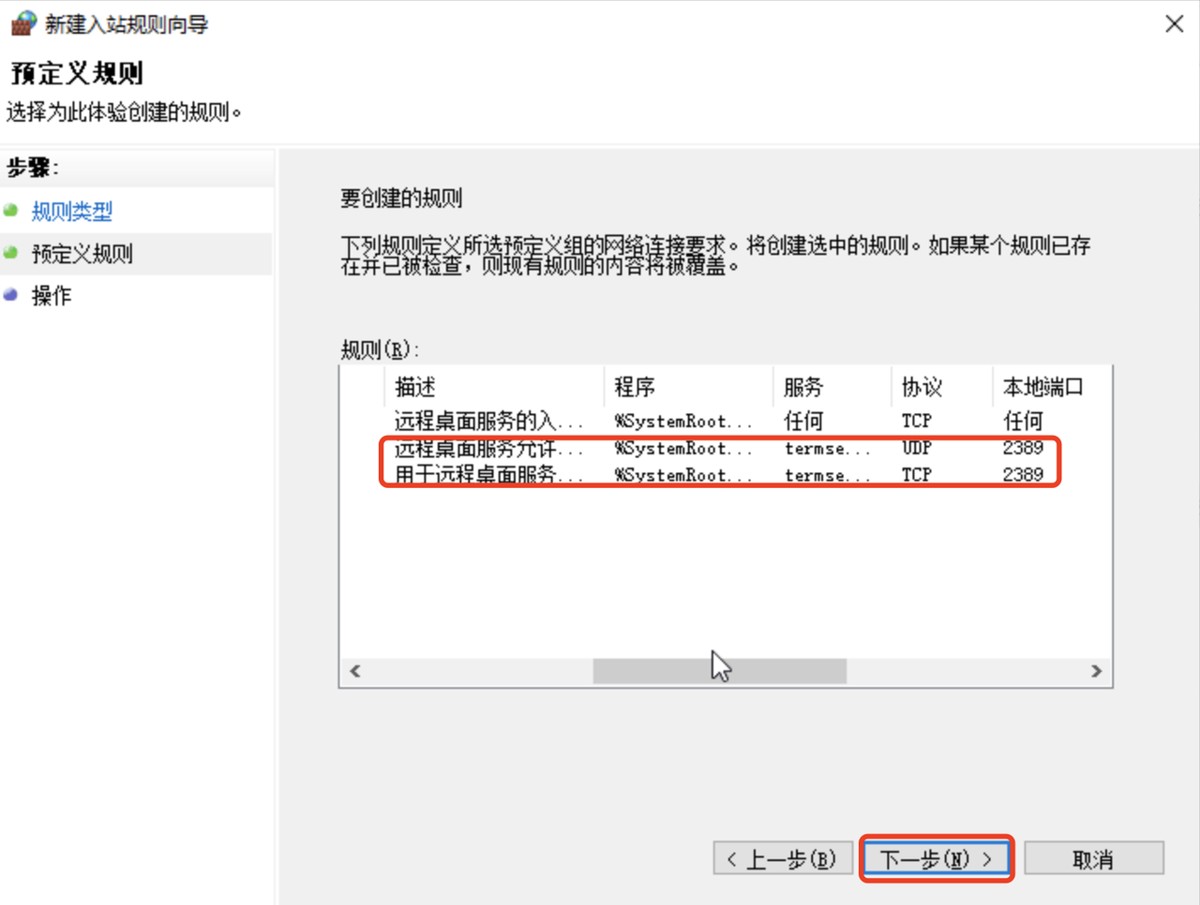

7.勾选“远程桌面 - 用户模式(TCP-In)”,“远程桌面 - 用户模式(UDP-In)”策略,如图所示:

检查是否是在修改端口修改的端口本文示例为“2389”,点击“下一步”,如图所示:

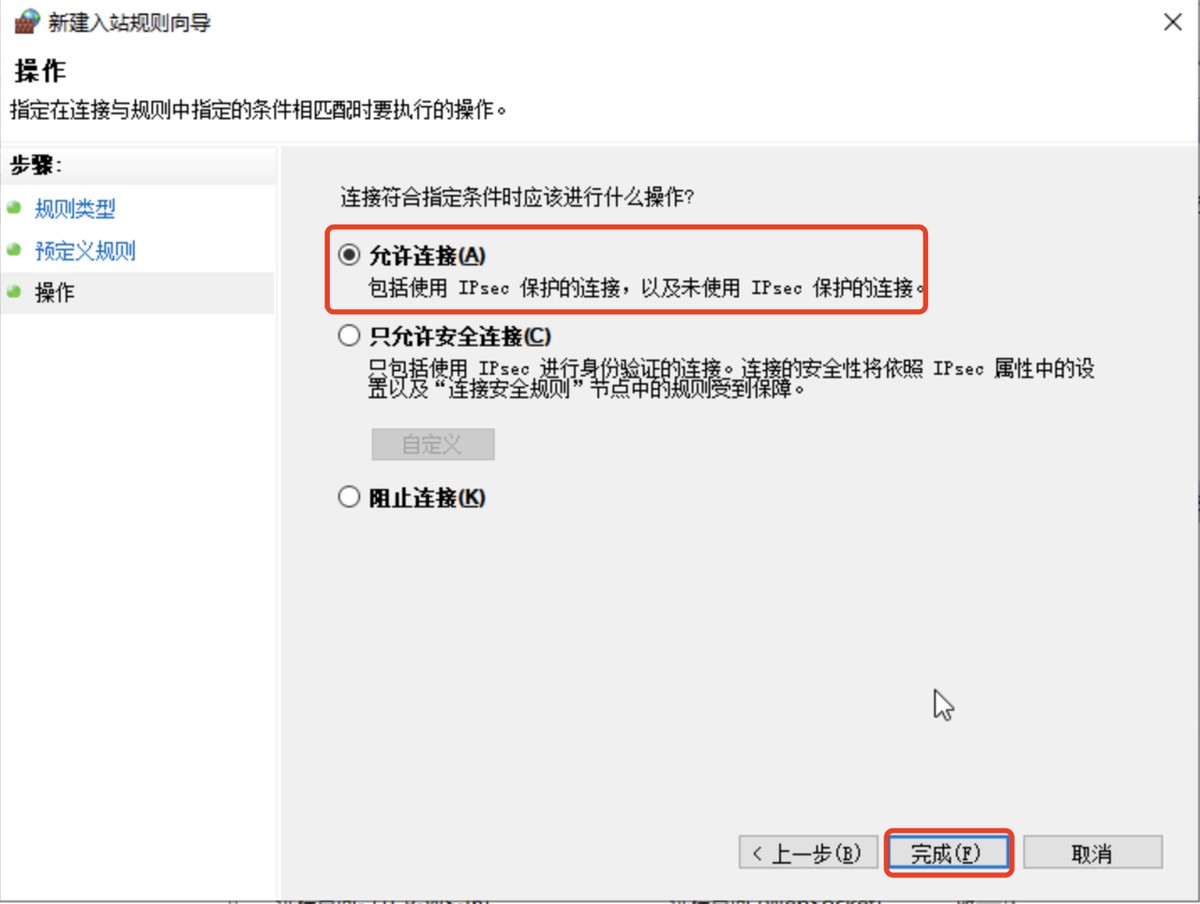

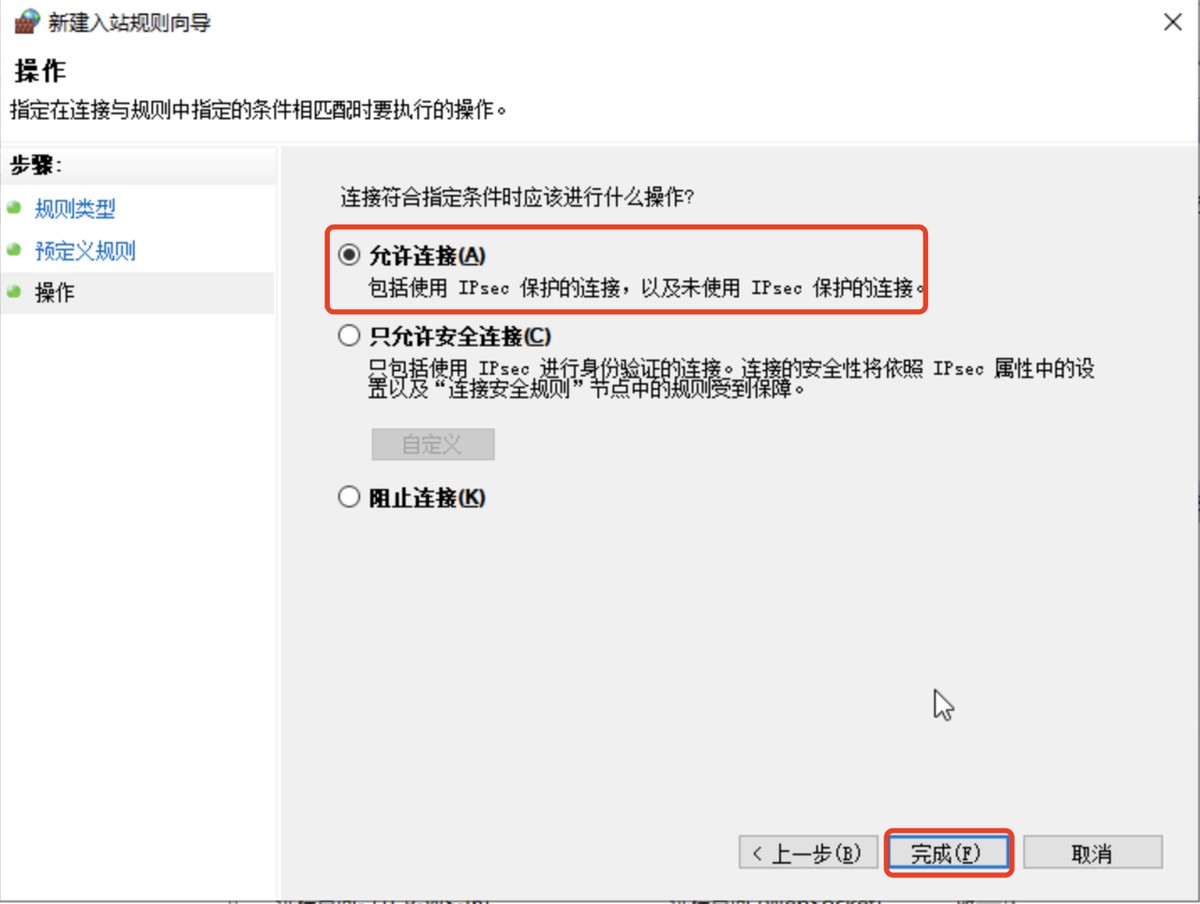

选择“允许连接”---> 点击“完成”

注意事项

- 修改前备份注册表。

- 确保新端口未被占用(如

netstat -ano | findstr 3390)。 - 可能需要重启服务器生效。

总结

到此这篇关于Windows server 2019如何修改远程桌面登录端口的文章就介绍到这了,更多相关Windows server 2019修改远程登录端口内容请搜索脚本之家以前的文章或继续浏览下面的相关文章希望大家以后多多支持脚本之家!