qq邮箱的几个跨站的方式及修复方案(用word文档,flash跨站,文本型附件等)

脚本之家

QQ邮箱储存型xss,无任何过滤哦亲..

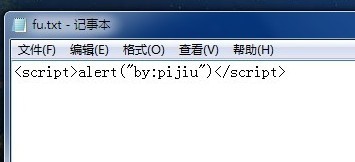

邮箱打开附件处文本型附件可以直接打开,对文本字符无任何过滤。在所有ie内核的浏览器下面触发文本内的xss

通过以下步骤可在现漏洞

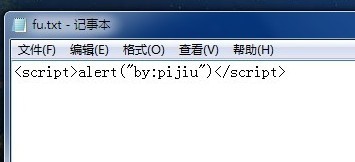

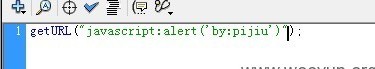

首先建个记事本输入<script>alert("by:pijiu")</script>保存。

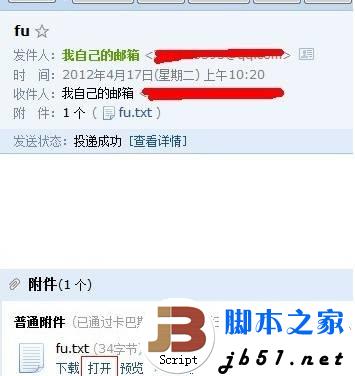

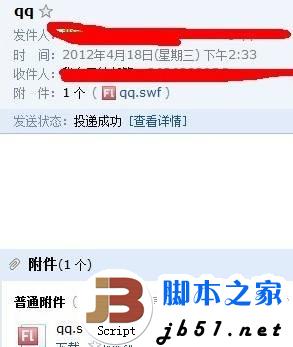

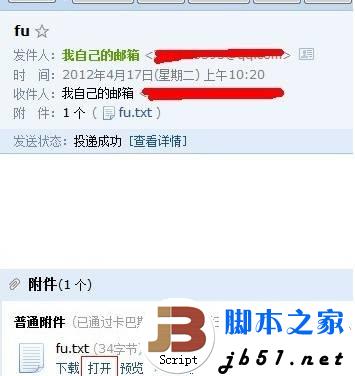

然后打开QQ邮箱点击添加附件,将包含js脚本的.txt文件添加到附件,之后发送到别人的QQ邮箱。

ie下打开邮件点击附件下面的“打开”

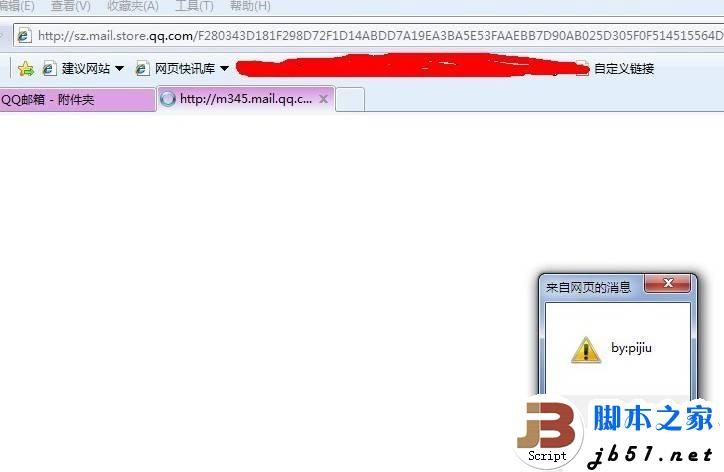

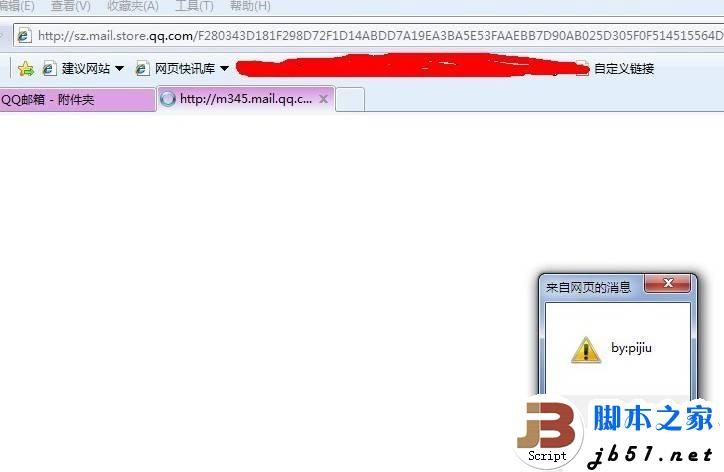

xss 成功触发

修复方案:

打开按钮旁边既然有预览,在线打开功能就阉割了吧..

第二个:

腾讯邮箱附件flash储存型跨站漏洞..

详细说明:

漏洞再现

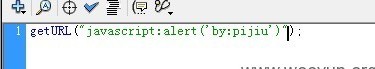

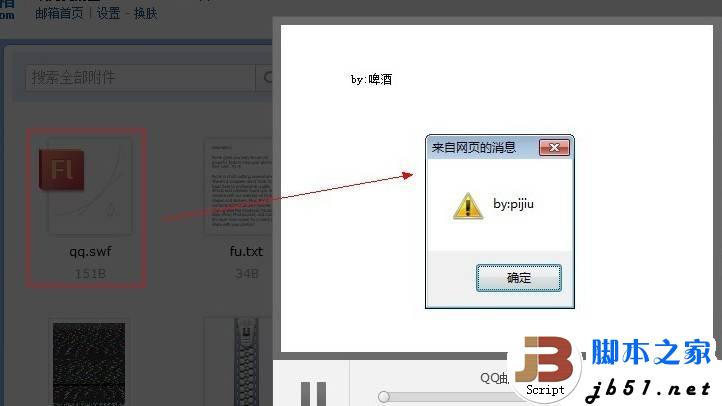

首先制作flash

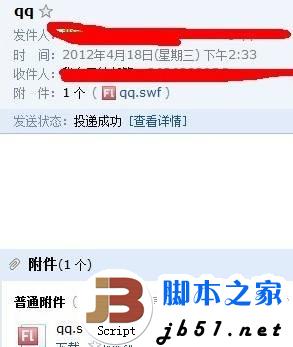

然后发送附件

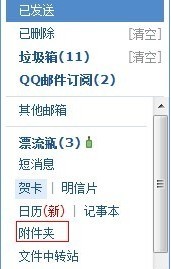

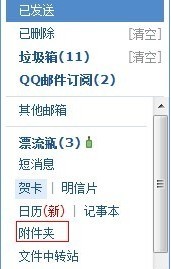

当邮件发送成功之后,随邮件发出去的附件会保留在对方的附件夹里面

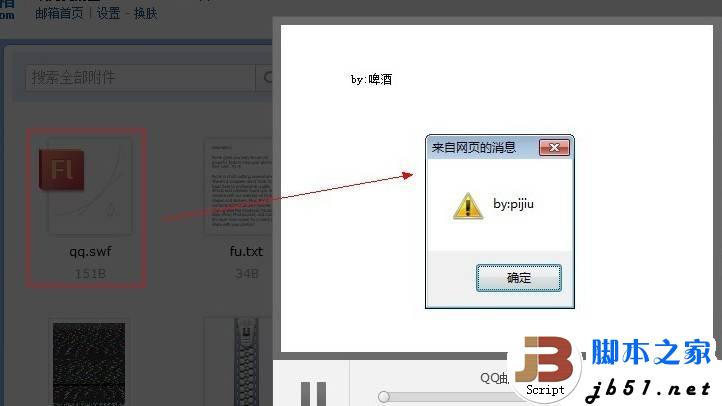

当对方点击包含代码的flash 触发xss

点击文件QQ先是加载自己的flash播放器,再通过播放器加载附件的flash。由于在播放器内没有任何代码运行限制导致附件flash畅通运行.

修复方案:

你懂的.

作者: 啤酒

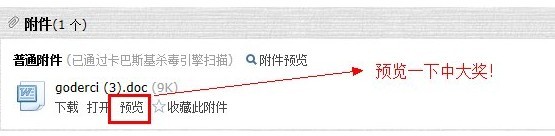

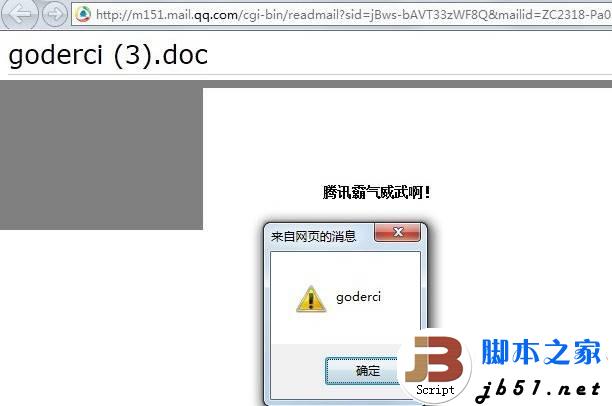

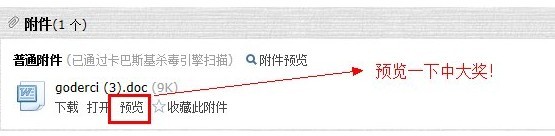

第三个:word文档略显纠结的XSS

word文档里加入超链接木有过滤啊!

就是这样。

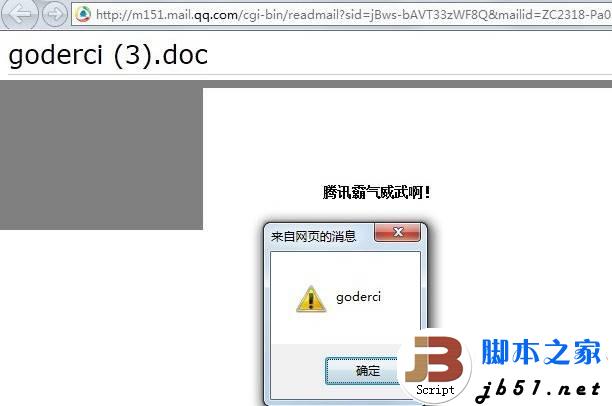

修复方案:

腾讯霸气威武!

作者 goderci

邮箱打开附件处文本型附件可以直接打开,对文本字符无任何过滤。在所有ie内核的浏览器下面触发文本内的xss

通过以下步骤可在现漏洞

首先建个记事本输入<script>alert("by:pijiu")</script>保存。

然后打开QQ邮箱点击添加附件,将包含js脚本的.txt文件添加到附件,之后发送到别人的QQ邮箱。

ie下打开邮件点击附件下面的“打开”

xss 成功触发

修复方案:

打开按钮旁边既然有预览,在线打开功能就阉割了吧..

第二个:

腾讯邮箱附件flash储存型跨站漏洞..

详细说明:

漏洞再现

首先制作flash

然后发送附件

当邮件发送成功之后,随邮件发出去的附件会保留在对方的附件夹里面

当对方点击包含代码的flash 触发xss

点击文件QQ先是加载自己的flash播放器,再通过播放器加载附件的flash。由于在播放器内没有任何代码运行限制导致附件flash畅通运行.

修复方案:

你懂的.

作者: 啤酒

第三个:word文档略显纠结的XSS

word文档里加入超链接木有过滤啊!

就是这样。

修复方案:

腾讯霸气威武!

作者 goderci