IIS7下配置SSL的方法分析

作者:

IIS6(Windows2003)下,SSL的所有配置信息都保存在IIS元数据中,在用户模式中加密解密(这会耗费很多的内核/用户模式转换)。

在IIS7中,HTTP.sys在内核模式下操作SSL加密解密,相对于IIS6,这种方式能提高近20%的性能。

当SSL运行于内核模式时,会将SSL绑定信息保存在两个地方。第一个地方,绑定配置保存在%windir%\System32\inetsrv\config\applicationHost.config中,当站点启动时,IIS7发送绑定信息给HTTP.sys,同时HTTP.sys会在特定的IP和端口监听请求。第二个地方,与绑定相关联的SSL配置保存在HTTP.sys配置中。使用netsh命令可以查看保存在HTTP.sys的SSL绑定配置:

netsh http show sslcert

当一个客户开始连接并初始化SSL协商时,HTTP.sys在它的配置中查找这个IP:Port对应的SSL配置。这个SSL配置必须包括证书hash值和名称:

l 在ApplicationHost.config中确认这个绑定是否存在

l HTTP.sys中是否包含有效证书的hash值以及命名是否存在

选择证书时,需要考虑以下问题:

是否想让最终用户能够通过你提供的证书确认你服务器的唯一性?

如果是的,则

要么建立一个证书请求,并且发送证书请求到证书权威机构(CA),比如VeriSign或者GeoTrust;

要么从Intranet的在线CA那里获取一个证书

浏览器一般用三样东西来确认服务器证书的有效性:

1. 当前日期在证书的有效期范围内

2. 证书的“Common Name”(CN)与请求中的主机名相匹配。比如,如果客户发起了一个到http://www.contoso.com的请求,则CN必须是这样的:http://www.contoso.com/

3. 证书的发行者是已知的和受到信任的CA

如果其中有1项失败,浏览器就会警告用户。如果你有个Internet站点或者你不怎么熟的Intranet用户,那你就需要确保这3项是都通过的。

自签名的证书可以用你自己的计算机创建。如果最终用户不重要,或者他们信任你的服务器,又或者用于测试环境,则这种自签名证书将会非常有用。

Ø 使用WMI来绑定SSL证书

使用WMI命名空间,是不能够请求或者创建证书。

建立SSL绑定

以下脚本展示了如何建立SSL绑定,以及添加相应信息到HTTP.sys中:

Set oIIS = GetObject("winmgmts:root\WebAdministration")

'''''''''''''''''''''''''''''''''''''''''''''

' CREATE SSL BINDING

'''''''''''''''''''''''''''''''''''''''''''''

oIIS.Get("SSLBinding").Create _

"*", 443, "4dc67e0ca1d9ac7dd4efb3daaeb15d708c9184f8", "MY"'''''''''''''''''''''''''''''''''''''''''''''

' ADD SSL BINDING TO SITE

'''''''''''''''''''''''''''''''''''''''''''''

Set oBinding = oIIS.Get("BindingElement").SpawnInstance_

oBinding.BindingInformation = "*:443:"

oBinding.Protocol = "https"

Set oSite = oIIS.Get("Site.Name='Default Web Site'")

arrBindings = oSite.Bindings

ReDim Preserve arrBindings(UBound(arrBindings) + 1)

Set arrBindings(UBound(arrBindings)) = oBinding

oSite.Bindings = arrBindings

Set oPath = oSite.Put_

注意:证书的hash值和名称必须引用了你服务其上真实且有用的证书。如果其中有一项虚假,就会出现错误。

注意:证书的hash值和名称必须引用了你服务其上真实且有用的证书。如果其中有一项虚假,就会出现错误。

配置SSL设置

以下脚本展示了如何通过IIS7的WMI提供程序来设置SSL。

CONST SSL = 8

Set oIIS = GetObject("winmgmts:root\WebAdministration")

Set oSection = oIIS.Get( _

"AccessSection.Path='MACHINE/WEBROOT/APPHOST',Location='Default Web Site'")

oSection.SslFlags = oSection.SslFlags OR SSL

oSection.Put_

使用IIS管理器来绑定SSL证书

当SSL运行于内核模式时,会将SSL绑定信息保存在两个地方。第一个地方,绑定配置保存在%windir%\System32\inetsrv\config\applicationHost.config中,当站点启动时,IIS7发送绑定信息给HTTP.sys,同时HTTP.sys会在特定的IP和端口监听请求。第二个地方,与绑定相关联的SSL配置保存在HTTP.sys配置中。使用netsh命令可以查看保存在HTTP.sys的SSL绑定配置:

netsh http show sslcert

当一个客户开始连接并初始化SSL协商时,HTTP.sys在它的配置中查找这个IP:Port对应的SSL配置。这个SSL配置必须包括证书hash值和名称:

l 在ApplicationHost.config中确认这个绑定是否存在

l HTTP.sys中是否包含有效证书的hash值以及命名是否存在

选择证书时,需要考虑以下问题:

是否想让最终用户能够通过你提供的证书确认你服务器的唯一性?

如果是的,则

要么建立一个证书请求,并且发送证书请求到证书权威机构(CA),比如VeriSign或者GeoTrust;

要么从Intranet的在线CA那里获取一个证书

浏览器一般用三样东西来确认服务器证书的有效性:

1. 当前日期在证书的有效期范围内

2. 证书的“Common Name”(CN)与请求中的主机名相匹配。比如,如果客户发起了一个到http://www.contoso.com的请求,则CN必须是这样的:http://www.contoso.com/

3. 证书的发行者是已知的和受到信任的CA

如果其中有1项失败,浏览器就会警告用户。如果你有个Internet站点或者你不怎么熟的Intranet用户,那你就需要确保这3项是都通过的。

自签名的证书可以用你自己的计算机创建。如果最终用户不重要,或者他们信任你的服务器,又或者用于测试环境,则这种自签名证书将会非常有用。

Ø 使用WMI来绑定SSL证书

使用WMI命名空间,是不能够请求或者创建证书。

建立SSL绑定

以下脚本展示了如何建立SSL绑定,以及添加相应信息到HTTP.sys中:

复制代码 代码如下:

Set oIIS = GetObject("winmgmts:root\WebAdministration")

'''''''''''''''''''''''''''''''''''''''''''''

' CREATE SSL BINDING

'''''''''''''''''''''''''''''''''''''''''''''

oIIS.Get("SSLBinding").Create _

"*", 443, "4dc67e0ca1d9ac7dd4efb3daaeb15d708c9184f8", "MY"'''''''''''''''''''''''''''''''''''''''''''''

' ADD SSL BINDING TO SITE

'''''''''''''''''''''''''''''''''''''''''''''

Set oBinding = oIIS.Get("BindingElement").SpawnInstance_

oBinding.BindingInformation = "*:443:"

oBinding.Protocol = "https"

Set oSite = oIIS.Get("Site.Name='Default Web Site'")

arrBindings = oSite.Bindings

ReDim Preserve arrBindings(UBound(arrBindings) + 1)

Set arrBindings(UBound(arrBindings)) = oBinding

oSite.Bindings = arrBindings

Set oPath = oSite.Put_

注意:证书的hash值和名称必须引用了你服务其上真实且有用的证书。如果其中有一项虚假,就会出现错误。

注意:证书的hash值和名称必须引用了你服务其上真实且有用的证书。如果其中有一项虚假,就会出现错误。

配置SSL设置

以下脚本展示了如何通过IIS7的WMI提供程序来设置SSL。

复制代码 代码如下:

CONST SSL = 8

Set oIIS = GetObject("winmgmts:root\WebAdministration")

Set oSection = oIIS.Get( _

"AccessSection.Path='MACHINE/WEBROOT/APPHOST',Location='Default Web Site'")

oSection.SslFlags = oSection.SslFlags OR SSL

oSection.Put_

使用IIS管理器来绑定SSL证书

获取一个证书

在树目录中选择服务器节点,在右面双击Server Certificates图标:

单击Create Self-Signed Certificate…按钮:

输入新证书的名字后单击OK。

现在你有了一个自签名证书。这个证书被标记为”服务器端验证”

建立SSL绑定

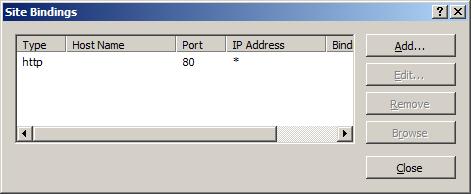

选择一个站点,在Actions面板中单击Bindings…。会显示出添加、修改、删除绑定对话框。单击Add…按钮添加新的SSL绑定。

默认设置是80端口,在类型下拉框中选择https,在SSL Certificate下拉框中选择你刚才建立的自签名证书名字,单击OK。

现在你已经完成SSL绑定的建立工作了,剩下的就是要确认是否工作正常了。

Ø SSL绑定的确认

在Actions面板中,在Browse web site下,单击刚才增加的绑定

由于这个证书是个自签名的证书,IE7会显示一个错误页面。

单击Continue to this website(not recommended).继续

Ø 配置SSL设置

当你要求用户必须使用证书,又或者必须SSL方式连接时,你需要配置SSL设置。双击SSL Settings如下图:

您可能感兴趣的文章:

- Nginx CertBot配置HTTPS泛域名证书Debian及常见问题

- python脚本监听域名证书过期时间并通知消息到钉钉(最新推荐)

- shell脚本检查域名证书是否过期的流程分析

- iis提示尚未创建默认SSL站点,若要支持不带SNI 功能的浏览器,建议创建一个默认SSL站点

- IISCrypto(SSL/TLS一键配置工具) iis服务器如何开启tls v1.2协议

- 一个SSL证书在线转换工具以及IIS7环境下开通https的方法

- IIS站点绑定/切换SSL证书的实现

- IIS10服务器安装SSL证书的图文教程

- iis服务器如何安装ssl证书

- IIS服务器配置阿里云https(SSL)证书的方法

- Microsoft iis服务器安装ssl证书(https)的简单方法

- IIS绑定SSL证书的方法(图文详解)

- 制作能在nginx和IIS中使用的ssl证书

- 在win2008 r2 英文版 IIS7.5上配置Https,SSL的方法

- 有了SSL证书,如何在IIS环境下部署https

- startssl申请SSL证书 并且配置 iis 启用https协议

- win2000服务器在IIS中使用SSL配置HTTPS网站

- World Wide Web Publishing 服务尝试删除 IIS 所有的 SSL 配置数据失败的几种方法

- windows server 2019 IIS10配置SSL或更新域名证书(https)